#81 Beginner: Praxisaufgabe: Storytelling zur Einführung einer neuen Security Software

Worum geht es in diesem Artikel?

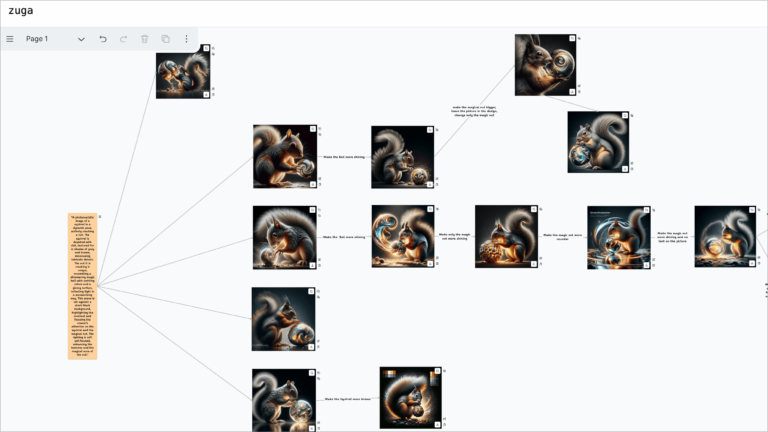

Der Blogpost zeigt einen Storytelling Workflow innerhalb von ChatGPTs mit Mentions. Ich nutze sechs GPTs in einem Workflow. Wie gut sind die Ergebnisse?

Wie können wir Storytelling Workflows durchführen ohne Workflow Tools (Zapier, Make…) zu nutzen?

Die Lösung: Mentions in GPTs

Ich kann in einem ChatGPT Chat umschalten zwischen verschiedenen GPTs, der Vorteil ist das die GPTs in einem Chat-Fenster genutzt werden können.

Wie können wir Mentions in KI-Workflows mit GPTs nutzen?

- Wir brauchen GPTs

- Eine Idee wie wir die GPTs nacheinander nutzen können

Die Tabelle zeigt einige GPTs die ich nutzen möchte.

|

Aufgabe |

Zielgruppe |

Prompt |

|

Widerstände analysieren |

Einzelne Person |

1 Reframing Glaubenssätze |

|

Vorteile vorstellen |

Auditorium |

2 Vorteile im PST Modell |

|

Vorteile vorstellen |

Einzelne Person |

4 Metaphern Generator |

|

Rede erstellen |

Auditorium |

5 Die perfekte Rede |

|

Die passende Storytelling Methode |

Auditorium |

6_16 Storytelling Frameworks |

|

Warum die Idee einsetzen? |

Solution |

7 Solution Tree |

Aufgabe: Einen Storytelling Workflow entwickeln für die Einführung einer Security Software

Ich möchte den Workflow innerhalb on Mentions testen, dazu nutze ich die folgenden GPTs in der Reihenfolge.

Das ausführliche Chat Protokoll ist im Anhang zu finden.

- Solution Tree GPT der die Vorteile der Idee in einem Hirarchie Modell zeigt

- Ich suche mir zur Aufgabe ein passendes Storytelling Framework

- Ich schaue welche Widerstände und Glaubenssätze mir begegnen können

- Danach suche ich die Vorteile der Idee für die verschiedenen Zielgruppen im Pionier, Siedler und Städteplaner Modell

- Ich möchte die passenden Metaphern und Artefakte auf die Aufgabe haben

- Die perfekte Rede ist mein Ziel

Fazit

Das wechseln zwischen den GPTs ist ganz nett, in meinem Fall mit GPTs und umfangreichen Prompts sind die Ergebnisse leider (meine Interpretation) schlechter als wenn ich die Ausgaben von einem Prompt Ergebnis in einen anderen Chat kopiere. Oft muss ich ChatGPT anweisen die Aufgabe ausführlich auszuführen. Das mag an der reduzierten Kontextlänge liegen.

In meinem Einsatzgebiet und Workflows greife ich lieber auf Workflows zurück, wo ich auf das ganze Kontextwindow zugreifen kann. Das eintippen und warten dauert mir auch zu lange für eine Praxisaufgabe.

Anhang Chatprotokoll

Wir wollen eine neue Security Software einführenS9_SolutionTree

Vielen Dank für die Angabe Ihres Themas. Hier ist eine detaillierte Analyse für die Einführung einer neuen Security Software:

- Oberziel des Kunden: Das ultimative Ziel des Kunden ist es, eine hohe Sicherheit in der Informationstechnologie zu gewährleisten. Dies beinhaltet den Schutz sensibler Daten, die Vermeidung von Datenschutzverletzungen und die Sicherstellung der Integrität und Verfügbarkeit von Systemen und Daten. Das berufliche Ziel kann sein, ein sicheres und vertrauenswürdiges IT-Umfeld zu schaffen, das regulatorischen Anforderungen entspricht.

- Was möchte erreicht werden?: Konkrete Ergebnisse umfassen die Verhinderung von Cyberangriffen, die Minimierung von Sicherheitsrisiken, die Einhaltung von Datenschutzgesetzen und -standards, und eine verbesserte Risikobewertung und -verwaltung. Dies kann auch die Erhöhung des Kundenvertrauens und der Markenreputation beinhalten.

- Handlung des Kunden: Der Kunde wird wahrscheinlich die Software implementieren, regelmäßige Sicherheitsupdates durchführen, Mitarbeiter in Sicherheitspraktiken schulen und regelmäßige Sicherheitsaudits und -überprüfungen durchführen. Er könnte auch Sicherheitsprotokolle und Richtlinien entwickeln oder aktualisieren.

- Zweck aus Sicht des Kunden: Die Software wird genutzt, um IT-Systeme und Netzwerke zu überwachen, Bedrohungen zu erkennen und darauf zu reagieren, Sicherheitslücken zu schließen und Compliance-Anforderungen zu erfüllen. Sie dient auch als Abschreckung gegen potenzielle Angreifer und zur Wiederherstellung nach Sicherheitsvorfällen.

- Wirkfunktion des Produkts: Die grundlegende Funktion der Security Software ist der Schutz vor Malware, Hackerangriffen, Datendiebstahl und anderen Cyberbedrohungen. Sie bietet Funktionen wie Echtzeit-Überwachung, Bedrohungsanalyse, Firewall-Schutz, Intrusion Detection und Verschlüsselung.

- Eigene Tätigkeit der Firma: Die Integration der Security Software in das Portfolio des Unternehmens erweitert das Angebot an IT-Sicherheitslösungen. Sie unterstützt die Positionierung des Unternehmens als Anbieter von umfassenden Sicherheitslösungen und kann dazu beitragen, neue Kunden zu gewinnen und bestehende Kundenbeziehungen zu stärken.

- Bedürfnisse: Durch die Einführung der Security Software werden Bedürfnisse nach Datenschutz, Sicherheit von Firmendaten, Compliance mit gesetzlichen Anforderungen und dem Schutz vor finanziellen und reputativen Schäden adressiert. Sie unterstützt auch das Bedürfnis nach einer effizienten und effektiven Verwaltung der IT-Sicherheit.

DuSuche ein passendes Storytelling Framework für die Aufgabe obenS5_16 StoryFrameworks

Das Buch „Circle of the 9 Muses“ von David Hutchens bietet verschiedene Storytelling-Frameworks und Techniken, um Geschichten in organisatorischen Kontexten effektiv zu nutzen. Es behandelt Themen wie die Grundlagen des Storytellings, die Anwendung von Storytelling in der Führung, die Verbindung von Geschichten mit Teamarbeit und organisatorischer Entwicklung, sowie die Nutzung von Geschichten für Innovation und Veränderungsmanagement. Das Buch bietet praktische Übungen und Beispiele, um das Storytelling in verschiedenen organisatorischen Szenarien einzusetzen.

Für die Einführung einer neuen Security-Software könnte ein passendes Framework das der „Auferstehung oder Erlösung“ sein. Dieses Framework betont die Überwindung von Herausforderungen und die daraus resultierende Stärkung und Verbesserung. Es spiegelt den Prozess der Einführung einer neuen Sicherheitslösung wider, die nach anfänglichen Herausforderungen und möglichen Rückschlägen zu einer verbesserten Sicherheitslage führt.

DuGebe mir einen EntwurfS5_16 StoryFrameworks

Basierend auf Ihrem Vorhaben, eine neue Security Software einzuführen, und unter Berücksichtigung der Informationen aus „Circle of the 9 Muses“ von David Hutchens, könnte ein passendes Storytelling-Framework das der „Auferstehung oder Erlösung“ sein, welches sich an die Struktur der „Heldenreise“ anlehnt. Hier ein Entwurf:

- Der Ruf zur Abenteuer (Die Notwendigkeit einer neuen Security Software): Ihre Geschichte könnte mit der Erkenntnis beginnen, dass die aktuelle IT-Sicherheitslandschaft neue Herausforderungen stellt, die mit der vorhandenen Software nicht mehr bewältigt werden können. Dies stellt den Auslöser dar, nach einer neuen, leistungsfähigeren Lösung zu suchen.

- Die Herausforderung (Auswahl und Implementierung): Beschreiben Sie die Herausforderungen bei der Auswahl der richtigen Software, die verschiedenen Optionen und die Schwierigkeiten, die richtige Entscheidung zu treffen. Die Implementierung könnte unerwartete Probleme und Anpassungen mit sich bringen, die überwunden werden müssen.

- Die Prüfung (Anpassung an neue Bedrohungen): Erzählen Sie, wie das Unternehmen und seine Mitarbeiter sich an die neue Software anpassen und lernen, diese effektiv zu nutzen. Dies könnte die Überwindung von Anfangsschwierigkeiten und die Anpassung an neue Arbeitsweisen umfassen.

- Die Auferstehung (Meisterung der Sicherheitssoftware): Ihr Team findet schließlich Wege, die Software optimal zu nutzen. Sie überwinden gemeinsam die anfänglichen Hürden und die Software beginnt, ihre volle Leistungsfähigkeit zu entfalten.

- Die Rückkehr mit dem Elixier (Die neue Sicherheitslage): Abschließend könnten Sie beschreiben, wie die neue Software das Sicherheitsniveau des Unternehmens transformiert hat. Erzählen Sie von den Erfolgen, wie beispielsweise erfolgreich abgewehrten Cyberangriffen, und wie das Unternehmen jetzt sicherer und widerstandsfähiger gegenüber Bedrohungen ist.

Durch die Verwendung dieses Frameworks können Sie Ihre Geschichte strukturieren und eine klare Entwicklungslinie von der Notwendigkeit einer Veränderung über die Herausforderungen bis hin zur erfolgreichen Integration und den daraus resultierenden Vorteilen aufzeigen.

DuWelches Storytelling Framework könnte noch sinnvoll sein, gebe 3 zur Auswahl anS5_16 StoryFrameworks

Basierend auf den Informationen aus „Circle of the 9 Muses“ und dem Kontext Ihrer Aufgabe, der Einführung einer neuen Security Software, könnten folgende drei Storytelling-Frameworks sinnvoll sein:

- CAR (Context, Action, Result): Dieses Framework ist besonders effektiv für die Darstellung konkreter Situationen und deren Auswirkungen. Es beginnt mit dem Kontext (Context), beschreibt dann die Aktion (Action), die unternommen wurde, und endet mit dem Ergebnis (Result). Diese Struktur eignet sich gut, um die Notwendigkeit der neuen Software zu illustrieren, die Schritte ihrer Implementierung und die positiven Ergebnisse, die sie erzielt hat.

- Fraktale Narrative: Fraktale Narrative sind komplexer und ermöglichen es, mehrere Ebenen oder Aspekte einer Geschichte zu erfassen. Dieser Ansatz könnte genutzt werden, um die vielfältigen Facetten der Einführung der Security Software, wie z.B. technische Herausforderungen, Teamarbeit, und die strategische Bedeutung für das Unternehmen, darzustellen. Es erlaubt eine tiefere und vielschichtigere Exploration der Thematik.

- Trente-Six Situations Dramatiques (36 Dramatische Situationen): Dieser Ansatz basiert auf den 36 dramatischen Situationen, die von Georges Polti identifiziert wurden. Jede Situation bietet ein spezifisches dramatisches Element, das genutzt werden kann, um unterschiedliche Aspekte der Einführung der Software zu beleuchten. Dies könnte von der Konfrontation mit unerwarteten technischen Problemen bis hin zu Momenten des Triumphs über komplexe Herausforderungen reichen.

Jedes dieser Frameworks bietet eine einzigartige Perspektive und Methode, um die Geschichte der Einführung Ihrer neuen Security Software zu erzählen. Die Auswahl sollte auf der spezifischen Botschaft, dem Publikum und dem Kontext basieren, in dem die Geschichte präsentiert wird.

DuErstelle einen Entwurf mit Trente-SixS5_16 StoryFrameworks

Basierend auf den „Trente-Six Situations Dramatiques“ (36 dramatische Situationen) von Georges Polti, wie im Buch „Circle of the 9 Muses“ von David Hutchens beschrieben, könnte ein Entwurf für die Einführung Ihrer neuen Security Software folgendermaßen aussehen:

1. „Daring Enterprise“ (Wagnis):

- Einleitung: Ihr Unternehmen steht vor der gewaltigen Aufgabe, eine neue, hochmoderne Security Software zu implementieren. Die Geschichte beginnt mit der Erkenntnis, dass die bisherigen Sicherheitssysteme nicht mehr ausreichend sind, um den aktuellen und zukünftigen Bedrohungen standzuhalten.

- Hauptteil: Sie schildern die mutigen Schritte, die unternommen werden, um diese herausfordernde Mission zu bewältigen. Dabei werden sowohl technische als auch organisatorische Herausforderungen überwunden. Die Geschichte betont die Anstrengungen und die Entschlossenheit des Teams, das Unmögliche möglich zu machen.

- Abschluss: Die erfolgreiche Implementierung der Software wird als Triumph dargestellt, der das Unternehmen auf ein neues Niveau der Cybersicherheit hebt.

2. „Revolt“ (Aufstand):

- Einleitung: Hier wird die Geschichte aus der Perspektive der Notwendigkeit eines grundlegenden Wandels im Umgang mit IT-Sicherheit erzählt.

- Hauptteil: Es wird beschrieben, wie sich das Unternehmen gegen veraltete Sicherheitspraktiken und -technologien „auflehnt“ und sich für die Einführung fortschrittlicher Sicherheitslösungen entscheidet.

- Abschluss: Der erfolgreiche Wandel wird als ein Akt der Befreiung von veralteten Systemen und der Beginn einer neuen Ära der IT-Sicherheit dargestellt.

3. „Enigma“ (Rätsel):

- Einleitung: Die Geschichte beginnt mit unerklärlichen Sicherheitsvorfällen im Unternehmen, die die Notwendigkeit einer besseren Sicherheitslösung aufzeigen.

- Hauptteil: Die Suche nach einer Lösung wird als eine Art Detektivarbeit dargestellt, bei der das Team verschiedene Sicherheitsoptionen erforscht und bewertet.

- Abschluss: Die Enthüllung und Implementierung der neuen Security Software wird als Lösung des Rätsels präsentiert, was zu einer sichereren und stabileren IT-Umgebung führt.

Jedes dieser Szenarien bietet eine einzigartige Perspektive und dramatische Struktur, um die Geschichte der Einführung Ihrer neuen Security Software zu erzählen.

DuNutze Szenario 3S5_16 StoryFrameworks

Basierend auf dem Szenario „Enigma“ aus den „Trente-Six Situations Dramatiques“ von Georges Polti, wie im Buch „Circle of the 9 Muses“ beschrieben, könnte ein Entwurf für die Einführung Ihrer neuen Security Software folgendermaßen aussehen:

Titel: „Das Rätsel der Cybersicherheit“

1. Einleitung – Das Aufkommen des Rätsels:

- Die Geschichte beginnt in Ihrem Unternehmen, das mit unerklärlichen IT-Sicherheitsvorfällen konfrontiert wird. Mitarbeiter berichten von seltsamen Aktivitäten im Netzwerk, und die bestehenden Sicherheitssysteme scheinen keine Antworten zu bieten.

2. Entwicklung – Die Suche nach Hinweisen:

- Ihr IT-Team nimmt die Rolle von Detektiven an, die versuchen, die Ursache der Vorfälle zu ergründen. Sie sammeln Informationen, analysieren Daten und suchen nach Mustern, um das Rätsel zu lösen.

3. Höhepunkt – Die Offenbarung:

- Nach intensiver Suche und vielen Rückschlägen findet das Team schließlich heraus, dass die bestehenden Sicherheitssysteme veraltet sind und nicht gegen die neuesten Cyberbedrohungen gerüstet sind. Dies führt zu der Erkenntnis, dass eine neue, fortschrittliche Security Software notwendig ist.

4. Lösung – Die Einführung der neuen Software:

- Das Unternehmen entscheidet sich für eine moderne Security Software, die speziell darauf ausgelegt ist, die identifizierten Bedrohungen zu bekämpfen. Die Implementierung ist herausfordernd, aber das Team arbeitet gemeinsam daran, die Software erfolgreich zu integrieren.

5. Abschluss – Neues Verständnis und Sicherheit:

- Mit der neuen Software gelingt es dem Unternehmen, die Sicherheitsvorfälle zu stoppen und zukünftige Bedrohungen effektiv abzuwehren. Die Mitarbeiter fühlen sich sicherer, und das Unternehmen hat durch diese Erfahrung ein tieferes Verständnis für die Bedeutung von Cybersicherheit gewonnen.

Diese Geschichte nutzt das „Enigma“-Szenario, um die Einführung der neuen Security Software als eine fesselnde Detektivgeschichte zu erzählen, die die Notwendigkeit von ständiger Wachsamkeit und Anpassungsfähigkeit in der Welt der IT-Sicherheit hervorhebt.

DustartS2_Reframen von Glaubenssätzen

Es scheint, dass die Suche nach „Start“ in der Datei keine relevanten Ergebnisse geliefert hat. Könnten Sie bitte präzisieren, was Sie mit „start“ meinen oder in welchem Kontext Sie weitere Informationen benötigen? Dadurch kann ich Ihnen gezielter helfen.

DuStarte den Prompt und frage michS2_Reframen von Glaubenssätzen

Um mit dem Entwicklungsprozess für Glaubenssätze zu beginnen, benötige ich folgende Informationen von Ihnen:

- Thema: Bitte geben Sie das spezifische Thema an, für das Sie Glaubenssätze entwickeln möchten.

- Zielgruppe: Beschreiben Sie die Zielgruppe, für die diese Glaubenssätze bestimmt sind.

Sobald Sie mir diese Informationen zur Verfügung stellen, können wir mit der Entwicklung der Glaubenssätze beginnen.

DuNehme das Thema von oben, IT Vorstand als ZielgruppeS2_Reframen von Glaubenssätzen

Da die Datei keine spezifischen Informationen zum Thema „Security Software für den IT-Vorstand“ enthält, werde ich die Glaubenssätze basierend auf allgemeinem Wissen und Erfahrungen mit ähnlichen Themen entwickeln.

- Analyse der Zielgruppe – IT-Vorstand:

- Bedürfnisse und Interessen: Der IT-Vorstand interessiert sich für hochentwickelte, effektive Sicherheitslösungen, die das Unternehmen vor Cyberbedrohungen schützen und gleichzeitig die Effizienz nicht beeinträchtigen.

- Herausforderungen: Herausforderungen könnten die Integration neuer Technologien in bestehende Systeme, die Sicherstellung der Benutzerakzeptanz und die Einhaltung von Compliance-Anforderungen umfassen.

- Fünf mögliche negative Glaubenssätze:

a. „Neue Security Software ist zu komplex und stört bestehende Abläufe.“

b. „Die Mitarbeiter werden die neuen Sicherheitsmaßnahmen nicht akzeptieren.“

c. „Es ist zu riskant, jetzt in neue Security Software zu investieren.“

d. „Wir haben nicht die notwendigen Ressourcen, um die Software effektiv zu nutzen.“

e. „Unsere aktuelle Sicherheitslösung ist ausreichend; eine Änderung ist unnötig.“

Bitte wählen Sie einen dieser Glaubenssätze aus, den ich weiterentwickeln soll.

DudS2_Reframen von Glaubenssätzen

Sie haben Glaubenssatz d) „Wir haben nicht die notwendigen Ressourcen, um die Software effektiv zu nutzen.“ ausgewählt. Lassen Sie uns diesen Glaubenssatz nun weiterentwickeln:

- Entwicklung des ersten Glaubenssatzes:

- Ursprünglicher Glaubenssatz: „Wir haben nicht die notwendigen Ressourcen, um die Software effektiv zu nutzen.“

- Umformulierung: „Wir können die notwendigen Ressourcen strategisch mobilisieren, um die neue Security Software effektiv zu nutzen.“

- Bewertung des Glaubenssatzes:

- Dieser Glaubenssatz kann den IT-Vorstand dazu motivieren, Ressourcen (wie Zeit, Budget und Personal) gezielter und strategischer einzusetzen. Er betont die Machbarkeit und Wichtigkeit der effektiven Nutzung der Software trotz anfänglicher Bedenken bezüglich der Ressourcen.

- Optimierung des Glaubenssatzes:

- Angepasster Glaubenssatz: „Indem wir unsere Ressourcen klug und zielgerichtet einsetzen, können wir die neue Security Software nicht nur effektiv nutzen, sondern auch einen bedeutenden Beitrag zur Sicherheit und Leistungsfähigkeit unseres Unternehmens leisten.“

- Weitere Entwicklung nach dem Slight of Mouth Model von Robert Dilts:

- Intention (Positive Absicht): „Unser Hauptziel ist es, die IT-Sicherheit zu maximieren, und wir sind bereit, die notwendigen Ressourcen intelligent zu allozieren, um dieses Ziel zu erreichen.“

- Redefine (Umdefinition): „Ressourcenmanagement bedeutet nicht nur die Verteilung bestehender Ressourcen, sondern auch die Entwicklung neuer Fähigkeiten und Strategien.“

- Consequence (Konsequenz): „Durch die effektive Nutzung der neuen Security Software werden wir langfristig von einer sichereren und stabileren IT-Umgebung profitieren.“

Bitte lassen Sie mich wissen, ob Sie weitere Anpassungen oder zusätzliche Glaubenssätze wünschen.

Dumache weiter und gebe weitere Reframes anS2_Reframen von Glaubenssätzen

Da die Datei keine spezifischen Informationen zum Thema „Ressourcenmanagement in der IT-Sicherheit“ enthält, werde ich weitere Reframes basierend auf allgemeinem Wissen und Erfahrungen mit ähnlichen Themen entwickeln.

Weitere Reframes des Glaubenssatzes „Wir haben nicht die notwendigen Ressourcen, um die Software effektiv zu nutzen.“ könnten sein:

- Chunk Down (Spezifizieren):

- „Wir können spezifische Bereiche identifizieren, in denen die neue Security Software den größten Einfluss hat, und dort gezielt Ressourcen einsetzen.“

- Chunk Up (Verallgemeinern):

- „Die effektive Nutzung der Security Software ist ein integraler Bestandteil unserer übergreifenden Strategie zur Steigerung der Unternehmenssicherheit und -effizienz.“

- Counter Example (Gegenbeispiel):

- „Es gibt bereits andere Bereiche in unserem Unternehmen, wo wir trotz begrenzter Ressourcen signifikante Verbesserungen erreicht haben.“

- Analogie (Metapher):

- „Das Einführen neuer Security Software ist wie das Trainieren für einen Marathon – es erfordert anfängliche Anstrengung und Ressourcen, aber das Ergebnis ist eine deutlich verbesserte Leistungsfähigkeit.“

- Apply to Self (Selbstanwendung):

- „Wenn wir in der Lage sind, Ressourcen für die Einführung dieser Software zu mobilisieren, stärken wir unsere Fähigkeit, auch zukünftige Projekte erfolgreich zu managen.“

- Another Outcome (Anderes Ziel):

- „Durch die Fokussierung auf die effiziente Nutzung der Security Software können wir auch Lern- und Optimierungsprozesse in anderen Bereichen unseres Unternehmens anstoßen.“

- Hierarchy of Criteria (Kriterienhierarchie):

- „Die Sicherheit unserer IT-Systeme ist ein höheres Ziel als kurzfristige Einsparungen; die Investition in effektive Sicherheitslösungen ist langfristig wirtschaftlich sinnvoll.“

- Change Frame Size (Anderer Kontext):

- „Im Kontext des Gesamtmarktes und der wachsenden Cyber-Bedrohungen ist die Investition in fortschrittliche Security Software eine notwendige Anpassung, um wettbewerbsfähig zu bleiben.“

- Meta Frame (Andere Wahrnehmungsposition):

- „Aus der Perspektive der Unternehmensführung ist die effektive Nutzung der Security Software ein wesentlicher Baustein zur Gewährleistung der Unternehmensintegrität und des Vertrauens unserer Kunden.“

- Model of the World (Modell der Welt):

- „In einer Welt, in der Cyber-Sicherheit immer wichtiger wird, ist es unerlässlich, dass Unternehmen in der Lage sind, die notwendigen Ressourcen für fortschrittliche Sicherheitslösungen bereitzustellen.“

- Reality Strategy (Realitätsstrategie):

- „Die Realität zeigt, dass die Bedrohungen im Cyber-Raum stetig zunehmen; eine Anpassung unserer Ressourcenstrategie zur Nutzung der Security Software ist daher unvermeidlich.“

Diese Reframes bieten verschiedene Perspektiven und Ansätze, um den ursprünglichen Glaubenssatz in einen motivierenden und zielorientierten Glaubenssatz umzuwandeln. Sie sollen die IT-Vorstände dazu inspirieren, kreative und effektive Lösungen für die Herausforderungen bei der Implementierung der neuen Security Software zu finden.

DuNutze die Aufgabe von obenS4_Vorteile im PST Modell

Da die Datei keine spezifischen Informationen zum Thema „Security Software für den IT-Vorstand“ enthält, werde ich die Analyse auf der Grundlage des vorherigen Themas und der Zielgruppe (IT-Vorstand) fortsetzen.

Angesichts des ursprünglichen Glaubenssatzes „Wir haben nicht die notwendigen Ressourcen, um die Software effektiv zu nutzen“ und unter Berücksichtigung der Zielgruppe des IT-Vorstands, könnten die folgenden Reframes angebracht sein:

- Neubewertung der Ressourcenallokation:

- „Als IT-Vorstand haben wir die Fähigkeit, Ressourcen so umzuschichten, dass die effektive Implementierung der neuen Security Software ermöglicht wird. Dies könnte eine Neubewertung der Budgetprioritäten oder eine Umverteilung von Personalressourcen beinhalten.“

- Betonung der strategischen Bedeutung:

- „Die Investition in und Nutzung der neuen Security Software ist ein strategischer Schritt, der nicht nur die IT-Sicherheit verbessert, sondern auch als langfristige Investition in die Stabilität und das Wachstum des Unternehmens dient.“

- Fokussierung auf langfristige Vorteile:

- „Obwohl die anfängliche Ressourcenbindung herausfordernd sein mag, wird die langfristige Sicherheit und Effizienz, die durch die neue Software erreicht wird, einen deutlichen Return on Investment bieten und das Unternehmen gegen zukünftige Bedrohungen absichern.“

- Integration in bestehende Prozesse:

- „Die Einführung der neuen Security Software kann schrittweise erfolgen und in bestehende Prozesse integriert werden, um die Belastung für unsere Ressourcen zu minimieren und gleichzeitig sicherzustellen, dass die Software effektiv genutzt wird.“

- Ausbildung und Entwicklung von Mitarbeitern:

- „Diese Herausforderung bietet eine Gelegenheit zur Weiterbildung und Entwicklung unserer IT-Mitarbeiter, was sich langfristig in einer stärkeren, flexibleren und kompetenteren IT-Abteilung niederschlägt.“

Diese Ansätze helfen dabei, den ursprünglichen Glaubenssatz in eine positive Richtung zu lenken, indem sie die Herausforderungen als Möglichkeiten für Wachstum und Verbesserung betrachten. Sie betonen die Rolle des IT-Vorstands bei der Führung des Unternehmens durch diese wichtige technologische Veränderung.

DuArbeite mit den oben genannten Informationen weiter S1_Metaphern / Artefakt Generator

Da die Datei keine spezifischen Informationen zum Thema „Ressourcenmanagement in der IT-Sicherheit für den IT-Vorstand“ enthält, werde ich auf Grundlage der bisherigen Diskussion und meines allgemeinen Wissens fortfahren.

Um den Glaubenssatz „Wir haben nicht die notwendigen Ressourcen, um die Software effektiv zu nutzen“ weiterzuentwickeln und anzupassen, sollten wir auf Aspekte wie strategische Planung, langfristige Vorteile und die Möglichkeit zur Personalentwicklung fokussieren. Hier sind einige zusätzliche Reframes und Erweiterungen:

- Strategische Neuausrichtung:

- „Die Einführung der neuen Security Software erfordert eine strategische Neuausrichtung unserer IT-Ressourcen. Dies beinhaltet eine sorgfältige Planung und Priorisierung, um sicherzustellen, dass die notwendigen Mittel für eine erfolgreiche Implementierung bereitgestellt werden.“

- Kapazitätsaufbau:

- „Diese Herausforderung ist eine Gelegenheit, die Fähigkeiten unseres Teams zu erweitern. Durch Schulungen und Weiterbildungen können wir sicherstellen, dass unsere Mitarbeiter die neuen Systeme effektiv nutzen und verwalten können.“

- Effizienzsteigerung durch Technologie:

- „Die Investition in fortschrittliche Security Software kann mittel- bis langfristig zu einer erheblichen Effizienzsteigerung führen, indem sie automatisierte Sicherheitsüberwachung und -management ermöglicht, wodurch Ressourcen für andere wichtige Aufgaben freigesetzt werden.“

- Risikominderung:

- „Die effektive Nutzung der neuen Security Software trägt wesentlich zur Minderung von Cyberrisiken bei. Dies schützt nicht nur unsere Daten und Systeme, sondern kann auch erhebliche finanzielle Einsparungen durch Vermeidung von Sicherheitsverletzungen und Datenlecks bedeuten.“

- Zukunftsorientierte Investition:

- „Die Bereitstellung von Ressourcen für diese Software ist eine Investition in die Zukunft unseres Unternehmens. Sie stellt sicher, dass wir in einer zunehmend digitalisierten Welt wettbewerbsfähig bleiben und unsere Kundenvertrauen stärken.“

Diese Reframes sollen den IT-Vorstand ermutigen, die Einführung der neuen Security Software als eine notwendige und wertvolle Investition zu betrachten, die sowohl kurzfristige als auch langfristige Vorteile bietet. Sie betonen die Wichtigkeit einer strategischen Herangehensweise an das Ressourcenmanagement im Kontext der IT-Sicherheit.

DuErstelle für das Thema oben und den IT-Vorstand die RedeS3_Die perfekte Rede – Inneres Team

Nach Durchsicht des Dokuments „Inneres Team“ lässt sich eine Rede für den IT-Vorstand zur Einführung einer neuen Security Software entwickeln. Dabei werden die Konzepte des Inneren Teams und die Dynamiken zwischen den Teammitgliedern und ihren Antipoden integriert, um eine ganzheitliche Perspektive auf die Herausforderungen und Möglichkeiten dieser Implementierung zu bieten.

Hier ein Entwurf der Rede:

Titel: „Gemeinsam in die Zukunft der IT-Sicherheit“

Sehr geehrter Vorstand, liebe Kolleginnen und Kollegen,

Heute stehen wir vor einer bedeutenden Entscheidung – der Einführung einer neuen Security Software. Dies ist nicht nur eine technologische Entscheidung, sondern auch eine Reise, auf der jedes Mitglied unseres Teams eine entscheidende Rolle spielt.

In jedem von uns gibt es verschiedene Stimmen – das „Innere Team“, das unterschiedliche Perspektiven und Bedenken zur neuen Software beiträgt. Einige von uns sind vielleicht begeistert von den neuen Möglichkeiten, während andere zögern und Bedenken hinsichtlich der Implementierung und Ressourcen haben. Es ist wichtig, dass wir alle diese Stimmen anerkennen und integrieren.

Stellen wir uns diese Implementierung nicht nur als technologisches Unterfangen vor, sondern als einen Prozess, der Kooperation, Verständnis und Anpassungsfähigkeit erfordert. Jeder von uns bringt einzigartige Fähigkeiten und Perspektiven mit, die zum Erfolg dieses Projekts beitragen können.

Die neue Software ist nicht nur ein Tool, sondern ein Symbol für unseren Fortschritt und unsere Entschlossenheit, im Bereich der IT-Sicherheit führend zu sein. Wir sind ein Team, das gemeinsam Herausforderungen annimmt und Lösungen findet.

Fazit:

Lasst uns diesen Schritt nicht als Aufgabe, sondern als Chance sehen. Eine Chance, unsere Stärken zu bündeln, unsere Sicherheit zu erhöhen und als Team zu wachsen. Gemeinsam können wir diese Herausforderung meistern und unsere Organisation in eine sichere und erfolgreiche Zukunft führen.

Vielen Dank.

Diese Rede zielt darauf ab, die verschiedenen internen Perspektiven und Bedenken anzusprechen und gleichzeitig ein Gefühl der Einheit und gemeinsamen Zielsetzung zu fördern. Es geht darum, die Vielfalt der inneren Stimmen zu integrieren und zu einem kohärenten und starken Team zusammenzuführen, das die Herausforderungen der Einführung einer neuen Security Software meistern kann.

DuErkläre die inneren Team Mitglieder, die Antipoden und schreibe die Rede noch mal ausführlich neuS3_Die perfekte Rede – Inneres Team

Basierend auf den Informationen aus dem Dokument „Inneres Team“ können wir folgende innere Teammitglieder und ihre Antipoden identifizieren, die in der Situation der Einführung einer neuen Security Software im Kontext eines IT-Vorstands relevant sein könnten:

- Der Sicherheitsbewusste: Dieses innere Teammitglied legt großen Wert auf den Schutz und die Sicherheit der Unternehmensdaten. Es treibt die Einführung der neuen Software voran, um potenzielle Risiken zu minimieren.Antipode: Der Risikofreudige, der für Innovation und das Ausprobieren neuer Ansätze steht, auch wenn sie mit Unsicherheiten verbunden sind【70†source】【88†source】.

- Der Kostenbewusste: Dieses Mitglied ist besorgt über die finanziellen Auswirkungen der neuen Software und hinterfragt die Kosten-Nutzen-Relation.Antipode: Der Visionär, der in langfristigen, strategischen Dimensionen denkt und bereit ist, in zukunftsweisende Technologien zu investieren【70†source】【88†source】.

- Der Pragmatiker: Konzentriert sich auf die Umsetzbarkeit und die praktische Integration der neuen Software in bestehende Systeme.Antipode: Der Idealist, der hohe Erwartungen an die Software hat und deren Potenzial maximieren möchte, unabhängig von praktischen Beschränkungen【70†source】【88†source】.

- Der Skeptiker: Hinterfragt die Notwendigkeit und Effektivität der neuen Software und ist vorsichtig bei der Implementierung.Antipode: Der Optimist, der die positiven Aspekte und den potenziellen Nutzen der neuen Software betont und Vertrauen in deren Erfolg hat【70†source】【88†source】.

- Der Technikaffine: Begeistert von technologischen Innovationen und treibt die Implementierung neuer Lösungen voran.Antipode: Der Bewahrer, der Wert auf bewährte Methoden legt und Veränderungen skeptisch gegenübersteht【70†source】【88†source】.

- Der Teamplayer: Betont die Bedeutung von Zusammenarbeit und Teamdynamik bei der Implementierung der Software.Antipode: Der Einzelgänger, der unabhängig arbeitet und weniger Wert auf Kollaboration legt【70†source】【88†source】.

Unter Berücksichtigung dieser inneren Teammitglieder und ihrer Antipoden lässt sich eine umfassende Rede erstellen, die die verschiedenen Perspektiven und Charaktere integriert. Hier ist ein ausführlicher Entwurf der Rede:

Titel: „Zusammen in die Zukunft der IT-Sicherheit“

Sehr geehrter Vorstand, liebe Kolleginnen und Kollegen,

Heute stehen wir an einem Wendepunkt in unserer IT-Geschichte. Die Einführung einer neuen Security Software ist mehr als ein technologischer Schritt – es ist ein Symbol unseres Engagements für Sicherheit, Innovation und Zusammenarbeit.

In jedem von uns gibt es Stimmen, die diese Entscheidung aus unterschiedlichen Blickwinkeln betrachten. Lassen Sie uns einige dieser Perspektiven erkunden.

Zunächst gibt es den Sicherheitsbewussten in uns, der die dringende Notwendigkeit einer robusten IT-Sicherheit betont. Dieses innere Teammitglied erinnert uns daran, dass wir in einer Welt leben, in der Cyber-Bedrohungen allgegenwärtig sind. Es ist eine Stimme der Vorsicht, die uns anspornt, proaktiv zu handeln.

Aber es gibt auch den Risikofreudigen in uns. Dieser Antipode ermutigt uns, über den Tellerrand hinauszuschauen und innovative Lösungen zu erforschen, die uns nicht nur schützen, sondern auch neue Möglichkeiten eröffnen.

Der Kostenbewusste in uns sorgt sich um die finanziellen Aspekte dieses Unterfangens. Es ist eine wichtige Stimme, die uns dazu bringt, sorgfältig zu planen und die Rentabilität unserer Investition zu bewerten.

Doch der Visionär in uns sieht weit über die unmittelbaren Kosten hinaus. Er träumt von einer Zukunft, in der unsere Investitionen uns zu einem führenden Unternehmen in Sachen IT-Sicherheit machen.

Der Pragmatiker in uns stellt sicher, dass wir realistisch bleiben. Er konzentriert sich darauf, wie wir diese neue Software nahtlos in unsere bestehenden Systeme integrieren können.

Der Idealist jedoch träumt von dem, was möglich sein könnte. Er inspiriert uns, nach den Sternen zu greifen und das volle Potenzial der neuen Technologie auszuschöpfen.

Der Skeptiker in uns stellt schwierige Fragen. Er erinnert uns daran, dass wir vorsichtig sein und alle Aspekte bedenken müssen, bevor wir voranschreiten.

Aber es gibt auch den Optimisten, der uns daran erinnert, dass jede Herausforderung eine Gelegenheit ist. Er sieht die positiven Aspekte und das Potenzial für Erfolg.

Der Technikaffine in uns ist begeistert von der Aussicht, mit der neuesten Technologie zu arbeiten. Er treibt uns an, stets am Puls der Zeit zu bleiben.

Doch der Bewahrer mahnt uns, die bewährten Methoden nicht zu vergessen. Er erinnert uns daran, dass Veränderung wohlüberlegt sein muss.

Der Teamplayer betont die Bedeutung von Zusammenarbeit. Er weiß, dass die erfolgreiche Implementierung dieser Software eine gemeinsame Anstrengung erfordert.

Der Einzelgänger hingegen erinnert uns daran, dass individuelle Beiträge und Unabhängigkeit ebenso wertvoll sind.

Fazit:

Jede dieser Stimmen ist ein wichtiger Teil unseres inneren Teams. Jede bringt einzigartige Perspektiven und Stärken mit. Indem wir diese Stimmen harmonisieren und auf ein gemeinsames Ziel ausrichten, können wir die Herausforderungen meistern, die vor uns liegen.

Lasst uns also gemeinsam diese Reise antreten – mit Offenheit, Mut und dem festen Glauben, dass wir als Team alles erreichen können. Gemeinsam werden wir eine neue Ära der IT-Sicherheit in unserem Unternehmen einläuten.

Vielen Dank.

Diese Rede nutzt die Dynamiken zwischen den inneren Teammitgliedern und ihren Antipoden, um eine ganzheitliche Sicht auf die Herausforderung der Einführung einer neuen Security Software zu bieten. Sie spricht sowohl die Bedenken als auch die Hoffnungen an, die mit dieser Entscheidung verbunden sind, und fördert ein Gefühl der Einheit und des gemeinsamen Ziels.